Guide préventif sur le phishing

le 22 novembre 2022, par

Les cybercriminels deviennent de plus en plus créatifs et entreprises comme particuliers doivent être capables de repérer et déchiffrer leurs méthodes. Dans cet article, nous vous proposons un tour d’horizon des attaques par hameçonnage ou phishing et vous expliquons comment les repérer et les déjouer.

Qu’est-ce que le phishing ?

L’hameçonnage, ou phishing en anglais, est un cybercrime dans lequel un individu se faisant passer pour une institution légitime (banque, e-commerce, administration, société de livraison, etc.) contacte une ou plusieurs cibles par courrier électronique, téléphone ou SMS pour les inciter à fournir des données sensibles telles que des renseignements personnels ou bancaires. Ces attaques peuvent entraîner par exemple une usurpation d’identité ou une perte financière (fraude à la carte bancaire, vol d’identité, piratage de compte, etc.).

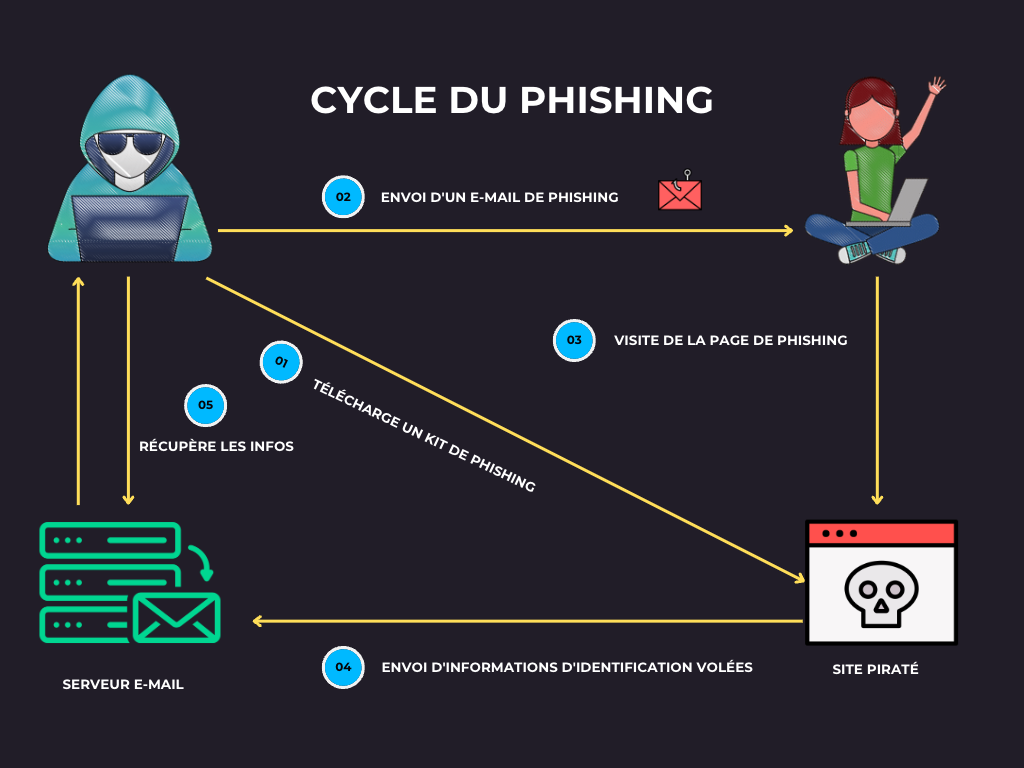

Comment fonctionnent les attaques de phishing ?

- Vous recevez un e-mail ou un SMS vous demandant de cliquer sur un lien, ou de fournir des informations personnelles (identifiant et mot de passe, données bancaires…).

- Le mail reprend l’identité d’un organisme de confiance : logo, texte, etc.

- Le message vous pousse à agir maintenant en créant un sentiment d’urgence : vous risquez de perdre l’accès à votre compte en banque, vous n’avez que quelques jours pour réclamer un cadeau…

- Que se passe-t-il ensuite ? Si vous cliquez sur un lien ou que vous partagez des données sensibles, l’escroc peut par exemple installer un rançongiciel ou accéder à votre compte personnel sur un service en ligne.

Comment les e-mails d’hameçonnage sont conçus ?

Choisir une cible

Bien que le phishing se réfère généralement à la fraude par courrier électronique, il existe différentes variétés d’hameçonnage.

Les types d’attaques vont des schémas classiques de phishing par e-mail à des procédés plus inventifs. Tous ont le même objectif, voler vos données personnelles et/ou bancaires.

La première méthode consiste à créer un e-mail d’hameçonnage générique qui est envoyé à un grand nombre de victimes potentielles. Il s’agit d’une approche “whoever bites” ou « quiconque mord » en français, mais le taux de réussite est très faible. C’est le type d’hameçonnage le plus courant, exploité depuis les années 1990. À l’époque, l’identité du service America Online (AOL) était utilisée pour voler des mots de passe et des informations bancaires.

A contrario, la deuxième méthode est le “spear phishing” : épaulés par des techniques d’ingénierie sociale, les cybercriminels identifient des individus spécifiques ou un groupe de personnes cible. Le taux de rendement est bien plus élevé que dans le cas d’envois massifs de phishing.

Si la personne ciblée est par exemple un CEO d’entreprise, un directeur financier ou un autre poste haut placé au sein d’une organisation, on parle de “whaling”, d’une espèce qui est plus grande qu’un poisson, à savoir une baleine.

Voici d’autres types de phishing bons à connaître pour rester en sécurité :

• Le Smishing : l’hameçonnage s’effectue par SMS ;

• Le Vishing : cette opération est réalisée par un appel vocal, d’où le “v” pour voice (voix);

• Clone Phishing : cette technique consiste à adresser des copies d’e-mails légitimes précédemment envoyés par des entités de confiance ;

• MitM (Man-in-the-middle) : hameçonnage via un hotspot Wi-Fi public ;

• Clickjacking : les acteurs malveillants superposent des iFrames dans des éléments cliquables d’une page web (par exemple sur un bouton “Valider ma commande”) qui téléchargeront un malware ;

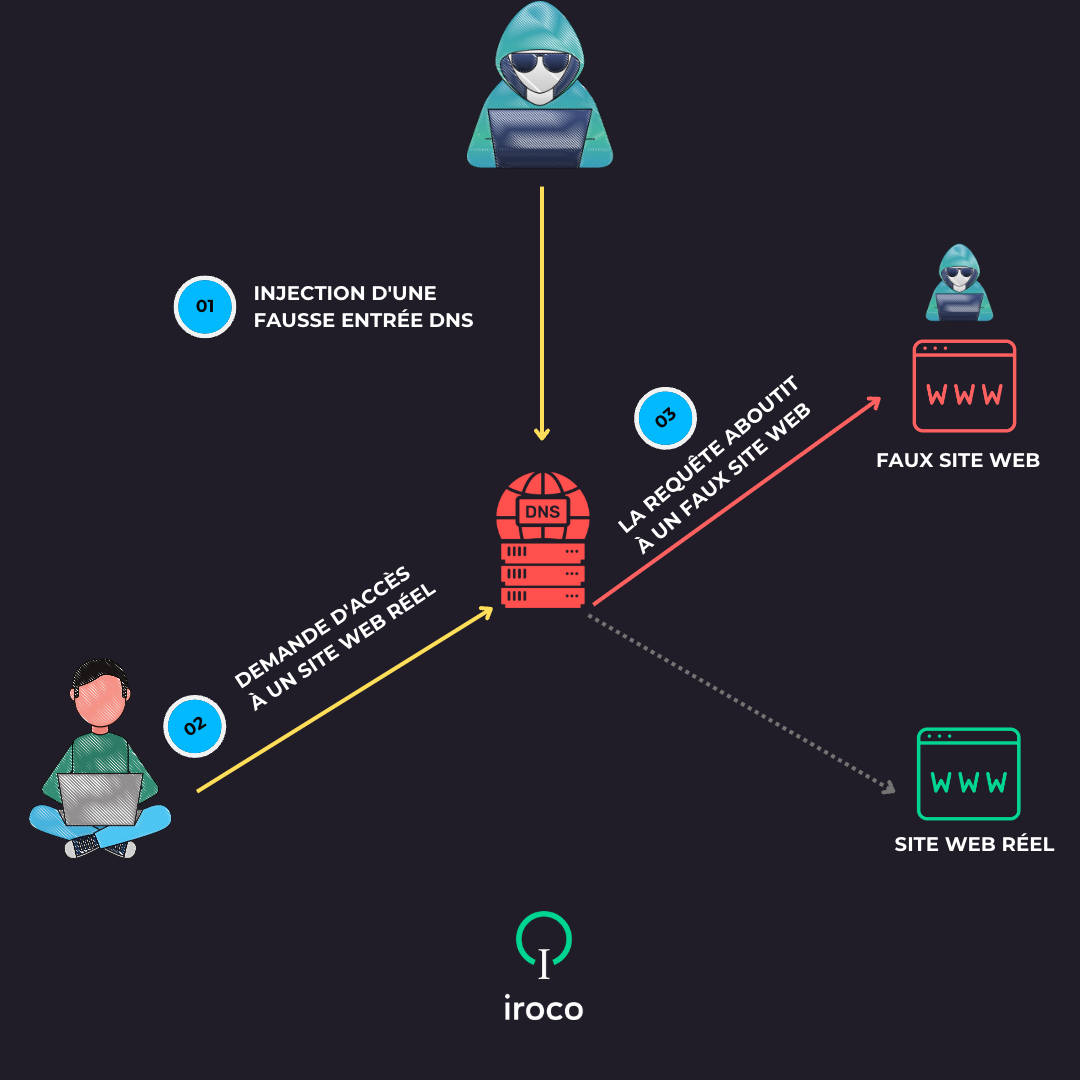

- Pharming : très difficile à détecter, le pharming exploite des vulnérabilités DNS (Domain Name Server) faisant aboutir des requêtes légitimes des utilisateurs vers de faux sites web.

Une fois les cibles et le type d’attaque définis, le hacker passe aux étapes suivantes.

Jouer sur l’émotionnel

Comme vu ci-dessus, les cybercriminels usent de techniques d’ingénierie sociale et passent beaucoup de temps à effectuer des recherches sur leurs victimes pour mieux comprendre à quels types de leurres celles-ci seront les plus enclines à réagir.

Par exemple, dans une entreprise, un directeur général est plus prédisposé à répondre à un e-mail provoquant la panique. Le sentiment d’urgence en plein milieu d’une journée de travail ou une contribution à une décision clé sont généralement des ruses qui fonctionneront pour ce type de profils. Les employés, en revanche, sont plus susceptibles d’être attirés par les e-mails divertissants de la part de leurs pairs.

En tant qu’êtres humains, nous possédons tous des schémas cognitifs qui nuisent à la pensée rationnelle. Certains de nos gestes sont dirigés par l’émotion comme :

-

La peur : « Votre compte a été bloqué pour faute de paiement ! Soumettez à nouveau vos informations d’identification pour le réactiver. »

-

L’espoir : « Connectez-vous à votre compte et cliquez sur la rubrique “mes remboursements” pour bénéficier de cette indemnisation ! »

-

La curiosité : « Le réchauffement climatique pousse les ours polaires au cannibalisme. Cliquez sur le lien pour en savoir plus. »

-

Satisfaire un besoin existant : « Conseils diététiques pour perdre du poids… » si vous êtes actuellement stressé par votre condition physique.

Si vous êtes une victime du spear phishing, vous pouvez supposer que les pirates informatiques ont extrait de nombreuses données vous concernant. Ils savent tout sur vous et sur le type d’appât d’hameçonnage qui vous fera mordre.

Créer l’e-mail d’hameçonnage parfait

Le courrier électronique étant le principal vecteur de propagation des virus informatiques, un hacker expérimenté passera beaucoup de temps à perfectionner son e-mail, celui qui vous fera agir de manière impulsive et émotionnelle.

Il pourra y avoir des liens hypertextes, des pièces jointes et même un lien de désabonnement. L’e-mail est conçu de telle sorte que vous puissiez le traiter comme n’importe quel autre courriel sans y réfléchir à deux fois. Cela rend la détection du phishing beaucoup plus difficile.

Comment puis-je empêcher le phishing dans mon entreprise ?

Certaines institutions pensent que parce qu’elles sont petites ou n’appartiennent pas au domaine technologique, elles ne seront pas ciblées par de l’hameçonnage. En réalité, quiconque peut être une cible, peu importe la taille de l’entreprise.

Phishing : protégez vos fichiers, vos appareils et vos employés

Voici quelques conseils proposés notamment par le gouvernement pour vous protéger et protéger vos collaborateurs contre le phishing :

-

Ne cliquez pas sur les pièces jointes ou les liens dans les e-mails qui vous semblent suspects ;

-

Ne communiquez JAMAIS d’informations confidentielles par e-mail. Aucun site fiable ne vous le demandera ;

-

Si vous achetez quelque chose en ligne et que les informations de votre carte de crédit sont requises, assurez-vous que vous visitez un site Web sécurisé dont l’adresse commence par “https” ;

-

Assurez-vous que votre logiciel antivirus est à jour pour une protection maximale contre les logiciels malveillants ;

-

Activez la protection anti-phishing de votre navigateur : la plupart des navigateurs existants proposent une protection anti-hameçonnage qui permet de rester vigilant ;

-

Utilisez un logiciel de filtrage anti-spam : même si ces filtres ne sont pas exhaustifs, ils peuvent réduire le volume de ces e-mails ;

-

Mettez à jour automatiquement vos applications, vos navigateurs Web et vos systèmes d’exploitation ;

-

Protégez vos fichiers en les sauvegardant hors ligne, sur un disque dur externe ou dans un cloud ;

-

Ayez un gestionnaire de mot de passe pour tous vos appareils comme Bitwarden, un password manager open source. À savoir : un mot de passe fort est d’au moins 12 caractères. Ne réutilisez jamais les mêmes mots de passe et ne les partagez pas au téléphone, par SMS ou par e-mail ;

-

Recourez au chiffrement sur tous les périphériques qui contiennent des informations personnelles sensibles ;

-

Mettez en place l’authentification multifacteur (MFA).

Il est important que vos employés soient sensibilisés au risques cyber. Nous vous encourageons à organiser des séminaires d’entreprise sur la cybersécurité et à les tenir au courant au fur et à mesure que vous découvrez des failles et des risques dans votre système.

Si votre budget le permet, certaines sociétés embauchent des CERT (Computer Emergency Response Team) / CSIRT (Computer Security Incident Response Team).

Vous pouvez également mobiliser un service de Bug Bounty, où des chercheurs éthiques en cybersécurité tenteront de trouver des vulnérabilités sur vos périmètres exposés.

Toutefois, tout le monde n’a pas les ressources financières nécessaires pour avoir toute une équipe à sa disposition, c’est pourquoi chez Iroco, nous fournissons un service de messagerie sécurisée et nous mettons en place 4 mesures pour vous délivrer un service optimal :

-

Notre serveur tourne avec spam assassin qui détecte les spams ;

-

Nous utilisons un anti-virus, Clamav, pour vos courriels ;

-

Nous utilisons un Firewall basé sur des règles Iptables qui bloquent des adresses ip ou des sites frauduleux ;

-

Nous avons mis en place un fail to ban pour protéger votre compte.

Malgré les protections que nous mettons en place, il faut quand même rester vigilant. Certains spams peuvent passer à travers les mailles du filet.

Que faire si je suis victime d’hameçonnage ?

-

Alertez les autres : le phishing s’attaque souvent à plus d’une personne ;

-

Limitez les dommages : modifiez immédiatement tout mot de passe compromis et déconnectez du réseau tout ordinateur ou appareil infecté par des logiciels malveillants ;

-

Suivez les procédures de votre entreprise : s’il s’agit de votre adresse e-mail professionnelle, transférez l’e-mail au service adéquat de votre employeur pour vérification. Attendez leur réponse avant de supprimer l’e-mail ;

-

Informez les clients : si vos données ou vos informations personnelles sont compromises, assurez-vous d’en informer les parties concernées ; elles peuvent être exposées à un vol d’identité ;

-

Signalez : avez-vous été témoin ou victime d’arnaques sur Internet ? Reportez-vous au portail officiel du gouvernement Pharos ;

-

Contactez le numéro vert d’Info Escroqueries : cette plateforme gouvernementale existe pour répondre à vos questions du lundi au vendredi de 9h à 18h30 (appel gratuit depuis la France) au 0 805 805 817.

Pour plus de conseils préventifs sur les risques numériques, rendez-vous sur cybermalveillance.gouv.fr.

| Sources: CNIL | Phishing.org |